| · | 18.05.2024 | Доступен инсталлятор Agama 8, развиваемый проектом openSUSE (20 +2) |

|

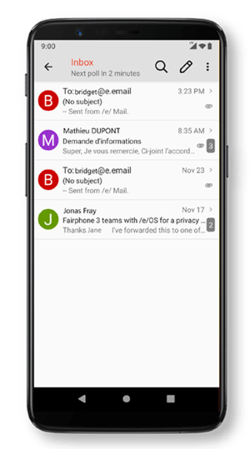

Разработчики проекта openSUSE опубликовали выпуск инсталлятора Agama 8 (бывший D-Installer), разрабатываемого для замены классического интерфейса установки SUSE и openSUSE, и примечательного отделением пользовательского интерфейса от внутренних компонентов YaST. Agama предоставляет возможность использования различных фронтэндов, например, фронтэнда для управления установкой через web-интерфейс. Для тестирования нового инсталлятора сформированы live-сборки для архитектур x86_64, ppc64le, s390x и ARM64, поддерживающие установку openSUSE Leap, непрерывно обновляемой сборки openSUSE Tumbleweed, а также нескольких редакций SUSE ALP на базе изолированных контейнеров.

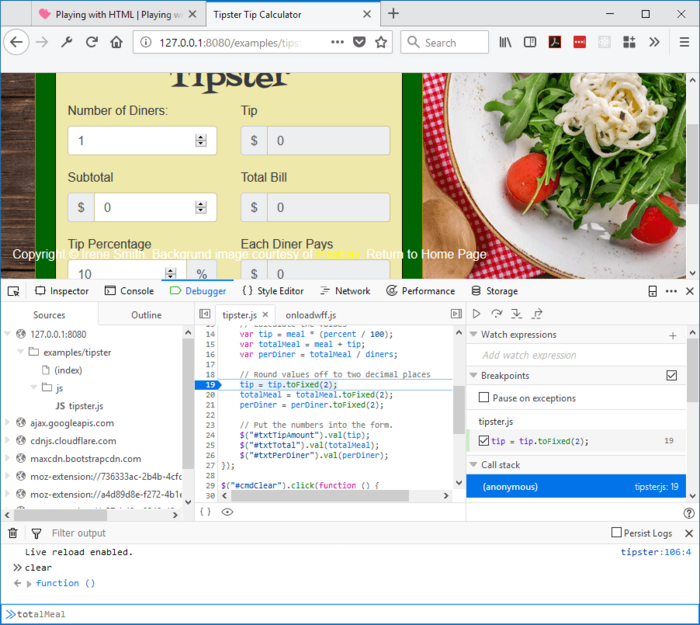

В новом инсталляторе предоставляются возможности, необходимые для решения таких задач, как выбор начального набора приложений, настройка сетевого подключения, языка, клавиатуры, часового пояса и параметров локализации, подготовка устройства хранения и разбивка разделов, добавления пользователей в систему. Среди основных целей разработки Agama упоминается устранение имеющихся ограничений графического интерфейса, расширение возможностей по использованию функциональности YaST в других приложениях, уход от привязки к одному языку программирования и стимулирование создания альтернативных настроек представителями сообщества. Для установки пакетов, проверки оборудования, разбивки дисков и прочих необходимых при инсталляции функций в Agama продолжают использоваться библиотеки YaST, поверх которых реализованы сервисы-прослойки, абстрагирующие доступ к библиотекам через унифицированный коммуникационный протокол на базе HTTP. В инсталляторе используется многопроцессная архитектура, благодаря которой интерфейс взаимодействия с пользователем не блокируется во время выполнения других работ. Базовый интерфейс для управления установкой построен с использованием web-технологий. Web-интерфейс написан на JavaScript с использованием фреймворка React и компонентов PatternFly. Сервис для обмена сообщениями, а также встроенный http-сервер, написаны на языке Ruby. В новой версии предложена новая архитектура, ознаменовавшая переход от использования готовых модулей, развиваемых проектом Cockpit, в пользу независимого фреймворка и модернизированного интерфейса пользователя. Вместо D-Bus в качестве основного коммуникационного протокола для взаимодействия между компонентами Agama задействован HTTP. Замена D-Bus на HTTP расширила возможности проекта по интеграции с более крупными системами и упростила организацию установки в автоматизированном режиме. Уход от привязки к Cockpit позволил исключить дополнительные внешние зависимости, например, Cockpit содержит в зависимостях компоненты на языках Python и Си, в то время как в Agama применяются языки Ruby и Rust. Прекращение использования Cockpit также избавило разработчиков от ограничений, с которыми они столкнулись при попытках реализовать автоматический режим установки и переработать интерфейс настройки хранилищ для достижения оптимального баланса простоты для начинающих и функциональности для опытных пользователей. Кроме того, задействование новой архитектуры значительно сократило время запуска инсталлятора и повысило его производительность, сохранив при этом возможность использования уже проверенных низкоуровневых компонентов. Из возможностей, который пока не перенесены в новую реализацию упоминаются встроенный эмулятор терминала и инструменты для управления устройствами DASD (Direct Access Storage Device) и zFCP (SCSI-over-Fibre Channel). Кроме новой архитектуры в Agama 8 предложен полностью переработанный и более функциональный интерфейс для настройки хранилища и разбивки дисковых разделов, в котором сохранены все базовые возможности классической системы настройки хранилищ YaST и оставлены средства для расширенной кастомизации, но при этом выполнена адаптация для упрощения восприятия новичками. Например, новый интерфейс позволяет выбрать место размещения каждого раздела или логического тома LVM, примонтировать или переформатировать ранее доступные файловые системы, настроить шифрование и параметры загрузки, изменить размер разделов.  Среди изменений также отмечается новый интерфейс для выбора наборов приложений, улучшение настройки полнодискового шифрования на базе TPM, полностью переписанный сетевой стек, модернизация некоторых виджетов, улучшение интерфейсов для редактирования параметров ФС и создания пользователей, более наглядная визуализация возникающих при установке проблем, перевод на 10 языков. Через месяц ожидается выпуск Agama 9, в котором планируется провести значительную реорганизацию web-интерфейса, реализовать пропущенные при переходе на новую архитектуру возможности, а также расширить средства для установки в автоматическом режиме, проводимой без участия человека. Целью разработки является обеспечение совместимость с AutoYaST и предоставление возможности возможности использования Agama в качестве альтернативы AutoYaST.

| ||

|

Обсуждение (20 +2) |

Тип: Программы |

| ||

| · | 18.05.2024 | Порт Arch Linux для архитектуры RISC-V (48 +16) |

|

Опубликован порт дистрибутива Arch Linux для систем на базе архитектуры RISC-V. Порт пока не является официальным, но его создатель, Феликс Ян (Felix Yan), входит в число основных разработчиков и мэйнтейнеров Arch Linux. Краткосрочной целью проекта называется подготовка патчей к пакетам с исходными текстами, решающих проблемы с их сборкой и работой на системах RISC-V. В перспективе планируется перенос подготовленных патчей в основной состав репозиториев Arch Linux и добавление riscv64 (riscv64gc) в число поддерживаемый в Arch Linux альтернативных архитектур.

Порт развивается для систем, основанных на ядре RV64GC и поддерживающих ABI lp64d, таких как платы HiFive Unmatched, HiFive Unleashed, StarFive VisionFive v1/v2 и PolarFire SoC Icicle Kit. Отдельно поставляется экспериментальный пакет linux-sophgo, позволяющий использовать Arch Linux на плате Milk-V Pioneer (SG2042). Для экспериментов можно использовать порт в эмуляторе RISC-V на базе QEMU. RISC-V предоставляет открытую и гибкую систему машинных инструкций, позволяющую создавать микропроцессоры для произвольных областей применения, не требуя при этом отчислений и не налагая условий на использование. RISC-V позволяет создавать полностью открытые SoC и процессоры. В настоящее время на базе спецификации RISC-V разными компаниями и сообществами под различными свободными лицензиями (BSD, MIT, Apache 2.0) развивается несколько десятков вариантов ядер микропроцессоров, более сотни SoC и уже производимых чипов. Поддержка RISC-V присутствует начиная с выпусков Glibc 2.27, binutils 2.30, gcc 7 и ядра Linux 4.15.

| ||

|

Обсуждение (48 +16) |

Тип: К сведению |

| ||

| · | 18.05.2024 | Выпуск мобильной платформы /e/OS 2.0, развиваемой создателем Mandrake Linux (7 +8) |

|

Доступен выпуск мобильной платформы /e/OS 2.0, нацеленной на сохранение конфиденциальности пользовательских данных. Платформа основана Гаэлем Дювалем (Gaël Duval), создателем дистрибутива Mandrake Linux. Проект предоставляет прошивки для многих популярных моделей смартфонов, а также под брендами Murena One, Murena 2, Murena Fairphone 4/5, Murena Teracube 2e и Murena Pixel 5 предлагает редакции смартфонов OnePlus, Fairphone, Teracube и Pixel с предустановленной прошивкой /e/OS. Платформой поддерживается 250 смартфонов.

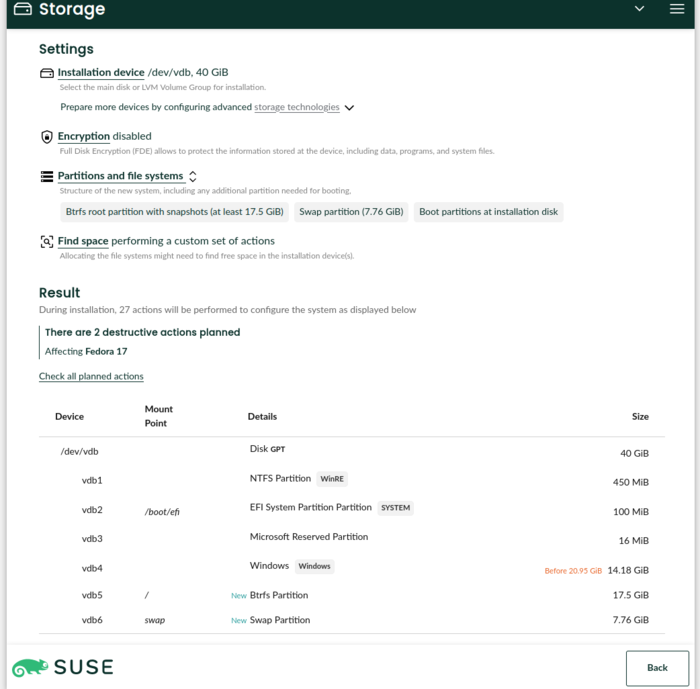

Прошивка /e/OS развивается как ответвление от платформы Android (используются наработки LineageOS), избавленное от привязки к сервисам и инфраструктуре Google, что позволяет с одной стороны сохранить совместимость с Android-приложениями и упростить поддержку оборудования, а с другой стороны блокировать передачу телеметрии на серверы Google и обеспечить высокий уровень конфиденциальности. Блокируется и неявная отправка информации, например, обращение к серверам Google при проверке доступности сети, резолвинге DNS и определении точного времени. Для взаимодействия с сервисами Google предустановлен пакет microG, который позволяет обойтись без установки проприетарных компонентов и предлагает вместо сервисов Google независимые аналоги. Например, для определения местоположения по Wi-Fi и базовым станциям (без GPS) задействована прослойка UnifiedNlp, способная работать через OpenWlanMap, Mozilla Location Service, openBmap, OpenCellID, lacells.db и другие альтернативные сервисы. Вместо поисковой системы Google предлагается собственный метапоисковый сервис на основе форка движка Searx, обеспечивающий анонимность отправляемых запросов. Для синхронизации точного времени вместо Google NTP используется NTP Pool Project, а вместо DNS-серверов Google (8.8.8.8) - DNS-серверы текущего провайдера. В web-браузере по умолчанию включён блокировщик рекламы и скриптов для отслеживания перемещений. Для синхронизации файлов и данных приложений разработан собственный сервис, который может работать c инфраструктурой на базе NextCloud. Серверные компоненты основаны на открытом ПО и доступны для установки на подконтрольных пользователю системах. Интерфейс пользователя существенно переработан и включает собственное окружение для запуска приложений BlissLauncher, улучшенную систему уведомлений, новый экран блокировки и иное стилевое оформление. В BlissLauncher задействован специально разработанный для проекта набор автоматически масштабируемых пиктограмм и подборка виджетов (например, виджет для показа прогноза погоды). Проектом также развивается собственный менеджер аутентификации, позволяющий использовать для всех сервисов единую учётную запись (user@murena.io), регистрируемую в процессе первой установки. Учётную запись можно использовать для получения доступа к своему окружению через Web или на других устройствах. В облаке Murena Cloud бесплатно предоставляется 1ГБ для хранения своих данных, синхронизации приложений и резервных копий. По умолчанию в состав входят такие приложения, как почтовый клиент (K9-mail), web-браузер (Bromite, ответвление от Chromium), программа для работы с камерой (OpenCamera), программа для отправки мгновенных сообщений (qksms), система для ведения заметок (nextcloud-notes), PDF-просмотрщик (MJ PDF), планировщик (opentasks), программа для работы с картами (Magic Earth), галерея фотографий (gallery3d), файловый менеджер (DocumentsUI). Основные изменения в /e/OS 2.0:

| ||

|

Обсуждение (7 +8) |

Тип: Программы |

| ||

| · | 17.05.2024 | Вторая бета-версия Android 15 (63 +11) |

|

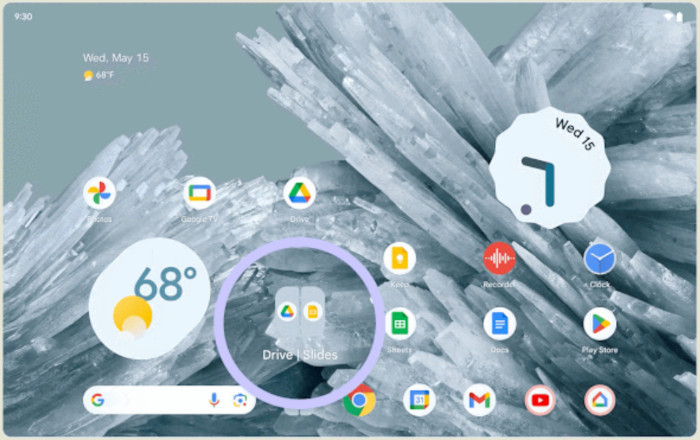

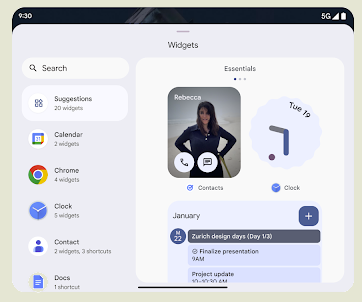

Компания Google опубликовала вторую бета-версию открытой мобильной платформы Android 15. Релиз Android 15 ожидается в третьем квартале 2024 года. Для оценки новых возможностей платформы предложена программа предварительного тестирования. Сборки прошивки подготовлены для устройств Pixel 6/6a/6 Pro, Pixel 7/7a/7 Pro, Pixel 8/8 Pro, Pixel Fold и Pixel Tablet, а также для некоторых смартфонов и планшетов от компаний Honor, iQOO, Lenovo, Nothing, OnePlus, OPPO, Realme, Sharp, Tecno, vivo и Xiaomi.

Изменения в Android 15 Beta 2 по сравнению со первой бета-версией:

| ||

|

Обсуждение (63 +11) |

Тип: Программы |

| ||

| · | 17.05.2024 | Выпуск текстового редактора Neovim 0.10 (147 +20) |

|

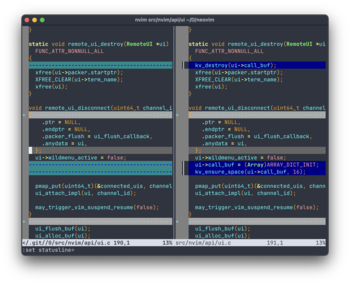

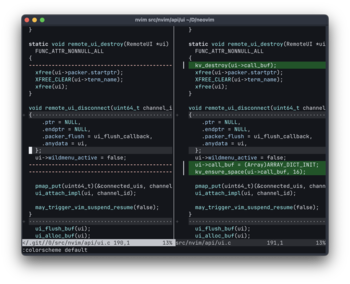

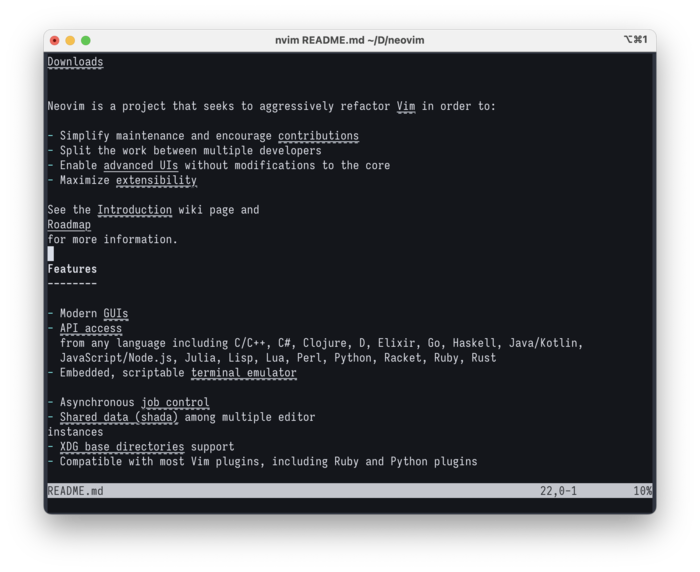

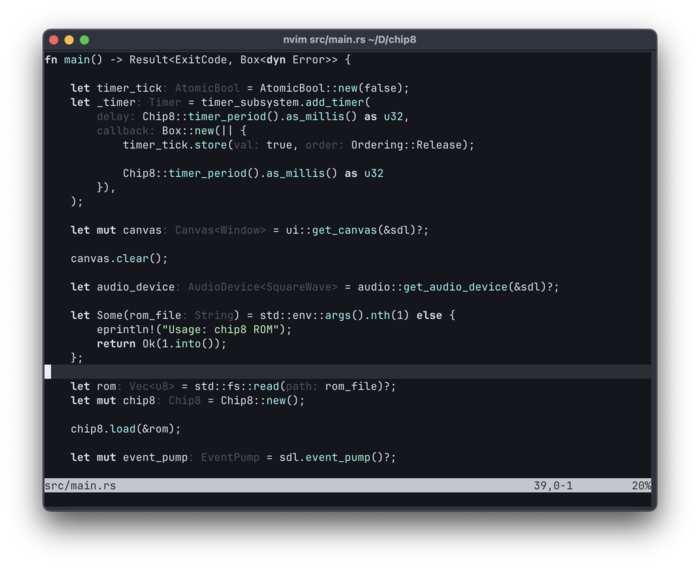

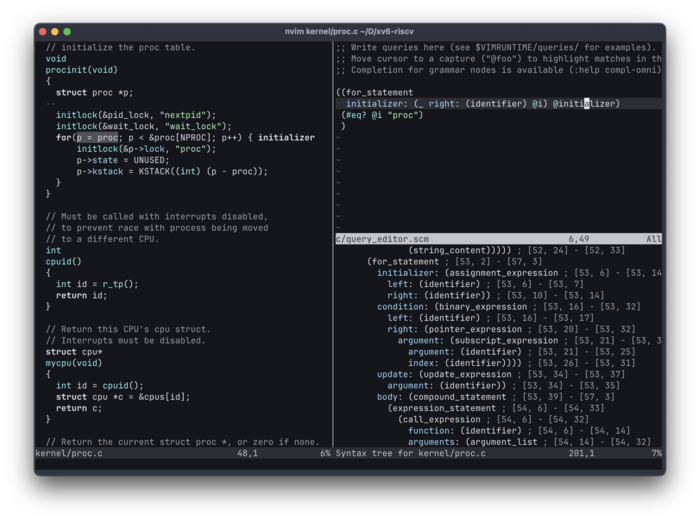

Опубликован релиз Neovim 0.10, ответвления от редактора Vim, сфокусированного на повышении расширяемости и гибкости. Проект уже более 10 лет занимается переработкой кодовой базы Vim, в результате которой вносятся изменения, упрощающие сопровождение кода, предоставляющие средства разделения труда между несколькими мэйнтейнерами, отделяющие интерфейс от базовой части (интерфейс можно менять, не трогая внутренности) и реализующие новую расширяемую архитектуру на основе плагинов. Оригинальные наработки проекта распространяются под лицензией Apache 2.0, а базовая часть под лицензией Vim. Готовые сборки подготовлены для Linux (appimage), Windows и macOS.

Из проблем Vim, побудивших к созданию Neovim, отмечается раздутая монолитная кодовая база, состоящая более чем из 300 тысяч строк кода на языке Си (C89). Во всех нюансах кодовой базы Vim разбирается всего несколько человек, а все изменения контролирует один мэйнтейнер, что затрудняет сопровождение и работу над усовершенствованием редактора. Вместо встроенного в ядро Vim кода для поддержки GUI в Neovim предлагается использовать универсальную прослойку, позволяющую создавать интерфейсы с использованием различных тулкитов. Плагины к Neovim запускаются как отдельные процессы, для взаимодействия с которыми используется формат MessagePack. Взаимодействие с плагинами производится в асинхронном режиме, без блокирования базовых компонентов редактора. Для обращения к плагину может использоваться TCP-сокет, т.е. плагин может запускаться на внешней системе. При этом Neovim остаётся обратно совместимым с Vim, продолжает поддерживать Vimscript (в качестве альтернативы предлагается Lua) и поддерживает подключения большинства штатных плагинов Vim. Расширенные возможности Neovim могут быть использованы в плагинах, построенных с использованием API, специфичного для Neovim. За время существования проекта подготовлено более тысячи специфичных плагинов, доступны биндинги для создания плагинов и реализаций интерфейсов с использованием различных языков программирования (C++, Clojure, Perl, Python, Go, Java, Lisp, Lua, Ruby) и фреймворков (Qt, ncurses, Node.js, Electron, GTK). Развивается несколько вариантов пользовательского интерфейса. GUI-надстройки во многом напоминают плагины, но, в отличие от плагинов, они инициируют вызов функций Neovim, в то время как плагины вызываются из Neovim. Среди изменений в новой версии:

| ||

|

Обсуждение (147 +20) |

Тип: Программы |

| ||

| · | 16.05.2024 | Атака SSID Confusion, позволяющая подменить сеть Wi-Fi (69 +14) |

|

Группа исследователей из Лёвенского католического университета (Бельгия), выявила архитектурную уязвимость (CVE-2023-52424) в стандарте Wi-Fi IEEE 802.11, позволяющую организовать подключение к менее защищённой беспроводной сети, вместо заслуживающей доверия сети, к которой намеревался подключиться пользователь, после чего можно организовать перехват и манипуляции трафиком. Проблема проявляется в беспроводных стеках любых операционных систем и затрагивает методы аутентификации WPA3, WEP, EAP, AMPE и FILS.

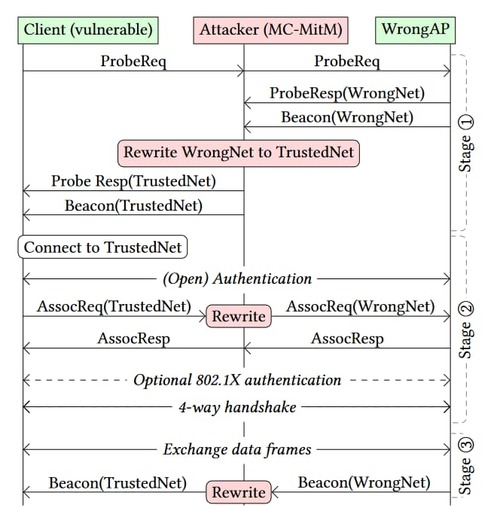

Предложенная техника атаки, которой присвоено имя SSID Confusion, позволяет обойти присутствующие в протоколе методы аутентификации точки доступа, защищающие от подмены идентификатора сети SSID и не позволяющие создавать подставные сети с именем сети, к которой подключается клиент. Причиной проблемы является определение в стандарте ситуаций, когда SSID может быть неаутентифицирован. В частности, для обозначения своего присутствия точка доступа отправляет в широковещательном режиме beacon-кадры, включающие сведения о SSID-сети. Для упрощения процесса поиска сети клиенты не аутентифицируют SSID в данных кадрах, так как предполагается, что проверка потребуется после того, как клиент решит подключиться к сети. Для успешного совершения атаки требуется, чтобы пользователь инициировал подключение к определённой беспроводной сети, а поблизости была другая беспроводная сеть с теми же параметрами подключения, что и в первой сети. Подобное практикуется, например, когда для диапазонов 2.4GHz и 5GHz создаются разные сети, одна из которых слабо защищена и уязвима для типовых атак по перехвату трафика, таких как KRACK или Frag. Проблемная конфигурация также применяется в некоторых университетских сетях, поддерживающих сервис Eduroam. Атакующий должен находиться в зоне досягаемости сигнала для того, чтобы вклиниться между пользователем и целевой сетью (MitM). Для проведения атаки злоумышленнику не требуется знать учётные данные жертвы. Атака сводится к созданию атакующим точки доступа (WrongAP на диаграмме), обеспечивающей на другом канале трансляцию обращений к менее защищенной подставной сети (WrongNet), к которой должен подключиться клиент вместо желаемой сети (TrustedNet). Точка доступа может быть создана на обычном ноутбуке и применяется для организации многоканальной MitM-атаки на жертву (MC MitM). Атака осуществляется в три этапа:

Воспользовавшись уязвимостью атакующий может вынудить клиента подключиться к менее защищённой сети, и при этом в интерфейсе будет отображаться SSID сети, к которой изначально намеревался подключиться пользователь, а не той, к которой он подключён фактически. Добившись подключения пользователя через не защищённую сеть атакующий может анализировать и вклиниваться в незашифрованные потоки трафика. При этом при использовании некоторых VPN, таких как WARP, hide.me и Windscribe, VPN не будет задействован при подключении к сетям, помеченным в настройках как заслуживающие доверия. Атака применима к протоколам беспроводной аутентификации, использующим EAP (Extensible Authentication Protocol), SAE (Simultaneous Authentication of Equals) и 802.1X, а также в опциональном режиме работы протокола WPA3, в которых SSID не используется при формировании ключа PMK (Pairwise Master Key), что делается для исключения изначально известных данных при формировании ключа с целью защиты от различных криптоатак. Протокол FILS (Fast Initial Link Setup) уязвим при использовании PMK, созданного при согласовании соединения на базе EAP. Протоколы WPA1, WPA2 и FT (Fast BSS Transition) не подвержены проблеме, так как требуют корректного SSID при согласовании соединения. Для защиты от атаки SSID Confusion на стороне точки доступа упоминается включение в стандарт 802.11 требования аутентификации SSID при подключении, что может быть реализовано через добавление SSID в функцию формирования ключа или включение SSID в число дополнительных данных, проверяемых во время согласования соединения. На стороне клиента защита может быть организована через обеспечение защиты beacon-кадров (будет применяться в WiFi 7). Создатели сетей могут предотвратить совершение атаки, отказавшись от использования общих учётных данных в сетях с разными SSID. Пользователи могут защитить себя, используя надёжные VPN при подключении через любые беспроводные сети.

| ||

|

Обсуждение (69 +14) |

Тип: Проблемы безопасности |

| ||

| · | 16.05.2024 | SSH-бэкдор, установленный при взломе kernel.org, два года оставался незамеченным (194 +38) |

|

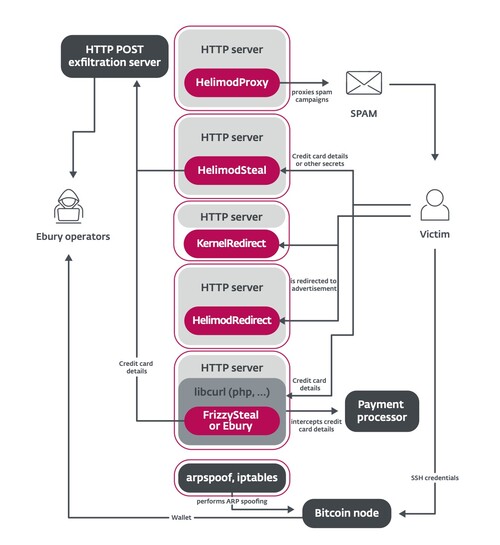

Исследователи из компании ESET опубликовали 43-страничный отчёт с анализом руткита Ebury и связанной с ним активности. Утверждается, что Ebury применяется с 2009 года и с тех пор был установлен на более чем 400 тысяч серверов под управлением Linux и несколько сотен систем на базе FreeBSD, OpenBSD и Solaris. Около 110 тысяч серверов оставались поражены Ebury по состоянию на конец 2023 года. Исследование представляет отдельный интерес с учётом того, что Ebury был задействован при атаке на kernel.org, что открывает некоторые новые подробности компрометации инфраструктуры разработки ядра Linux, выявленной в 2011 году. Ebury также был выявлен на серверах регистратора доменов, криптобиржах, выходных узлах Tor и у нескольких хостинг-провайдеров, имена которых не называются.

Изначально предполагалось, что атаковавшие серверы kernel.org злоумышленники оставались незамеченными 17 дней, но по данным ESET это время рассчитано с момента подстановки руткита Phalanx, а бэкдор Ebury находился на серверах с 2009 года и около двух лет мог использоваться для получения root-доступа к серверам. Вредоносное ПО Ebury и Phalanx установлено в рамках разных атак, не пересекающихся друг с другом и проводимых разными группами злоумышленников. Внедрение бэкдора Ebury затронуло как минимум 4 сервера в инфраструктуре kernel.org, два из которых были поражены приблизительно в течение двух лет, а остальные два - в течение 6 месяцев. Атакующие получили доступ к хранящимся в /etc/shadow хэшам паролей 551 пользователя, среди которых были все мэйнтейнеры ядра (аккаунты использовались для доступа в Git; после инцидента пароли были заменены, а модель доступа была пересмотрена и переведена на использование цифровых подписей). Для 257 пользователей атакующим удалось определить пароли в открытом виде, предположительно путём подбора паролей по хэшам и через перехват вредоносным компонентом Ebury паролей, используемых в SSH. Вредоносный компонент Ebury распространялся в виде разделяемой библиотеки, которая после установки перехватывала функции, используемые в OpenSSH, для организации удалённого подключения к системе c правами root. Атака была не целевой и, как и другие поражённые тысячи хостов, серверы kernel.org использовались как часть ботнета для рассылки спама, кражи учётных данных для распространения на других системах, перенаправления web-трафика и совершения другой вредоносной деятельности. Для проникновения на серверы использовались неисправленные уязвимости в серверном ПО, например, уязвимости в хостинг-панелях, или перехваченные пароли (предполагается, что серверы kernel.org были взломаны в результате компрометации пароля одного из пользователей, имевшего shell-доступ). Для повышения привилегий использовались уязвимости, такие как Dirty COW. Применяемые в последние годы новые версии Ebury кроме бэкдора включали в себя такие возможности, как модули к Apache httpd для проксирования трафика, перенаправления пользователей и перехвата конфиденциальной информации, модуль ядра для внесения изменений в транзитный HTTP-трафик, инструменты для скрытия собственного трафика от межсетевых экранов, скрипты для проведения AitM-атак (Adversary-in-the-Middle, двунаправленный MiTM) для перехвата учётных данных SSH в сетях хостинг-провайдеров.

| ||

|

Обсуждение (194 +38) |

Тип: Проблемы безопасности |

Интересно

| ||

| · | 15.05.2024 | Пять уязвимостей в Git, среди которых одна критическая и две опасные (68 +22) |

|

Опубликованы корректирующие выпуски распределённой системы управления исходными текстами Git 2.45.1, 2.44.1, 2.43.4, 2.42.2, 2.41.1, 2.40.2 и 2.39.4, в которых устранены пять уязвимостей. Наиболее серьёзная уязвимость (CVE-2024-32002), которой присвоен критический уровень опасности, позволяет добиться выполнения кода злоумышленника при выполнении клонирования командой "git clone" репозитория, подконтрольного атакующему.

Уязвимость проявляется только в файловых системах, не различающих регистр символов и поддерживающих символические ссылки, например, используемых по умолчанию в Windows и macOS. Эксплуатация осуществляется через создание в субмодуле каталога и символической ссылки, отличающихся только регистром символов, что позволяет добиться записи файлов в каталог .git/, вместо рабочего каталога субмодуля. Получив возможность записи в .git/ атакующий может переопределить hook-вызовы через .git/hooks и добиться выполнения произвольного кода во время выполнения операции "git clone". Другие уязвимости:

Помимо устранения уязвимостей в новых версиях также предложено несколько изменений, нацеленных на повышение защиты от уязвимостей, приводящих к удалённому выполнению кода и манипулирующих символическими ссылками при выполнения клонирования. Например, git теперь выдаёт предупреждение при наличии символических ссылок в каталоге .git/. Пути к субмодулям отныне могут содержать только реальные каталоги. При пересечении символических ссылок и каталогов, обрабатываются каталоги. При выполнении "git clone" добавлена защита от выполнения hook-ов во время клонирования и усилены проверки параметра core.hooksPath.

| ||

|

Обсуждение (68 +22) |

Тип: Проблемы безопасности |

| ||

| · | 15.05.2024 | В NetBSD введён запрет на использование кода, сгенерированного AI-системами (98 +30) |

|

Организация NetBSD Foundation представила обновлённые правила внесения изменений в дерево исходных текстов проекта. В новых правилах появился пункт, запрещающий включение в состав NetBSD кода, сгенерированного с использованием AI-инструментов на базе больших языковых моделей, таких как ChatGPT, GitHub Copilot и Code Llama, без предварительного письменного утверждения командой Core Team. В качестве причины упомянуты неопределённость в области авторских прав и несоответствия политике лицензирования NetBSD.

Опасения связаны с тем, что AI-системы обучаются на большом массиве информации, среди прочего включающем код, защищённый авторским правом и распространяемый под разными лицензиями. При генерации кода AI-системами эти особенности не учитываются и потенциально результат работы AI может рассматриваться как создание производной работы от кода, который использовался при обучении модели и распространяется под определёнными лицензиями. При обучении модели на коде с лицензией, требующей извещения об авторстве, в генерируемом AI-инструментами коде данное требование формально не выполняется, что может рассматриваться как нарушение большинства открытых лицензий, таких как GPL, MIT и Apache. Также могут возникнуть проблемы с лицензионной совместимостью при вставке в проекты под пермиссивными лицензиями, такими как BSD, кода, сгенерированного с использованием моделей, обученных на коде с копилефт-лицензиями.

| ||

|

Обсуждение (98 +30) |

Тип: Тема для размышления |

| ||

| · | 15.05.2024 | GNOME OS переходит на организацию атомарных обновлений при помощи systemd-sysupdate (40) |

|

Разработчики GNOME OS, экспериментального дистрибутива для разработчиков и тестировщиков GNOME, позволяющего оценить состояние разработки среды рабочего стола, ознакомиться с появляющимися новыми возможностями и протестировать работу своих приложений в находящихся в разработке ветках GNOME, объявили о переходе на использование компонента systemd-sysupdate для организации атомарного обновления системы. Целью изменения является желание адаптировать ночные сборки GNOME OS для проведения ежедневного контроля качества разработки GNOME.

В настоящее время для формирования и обновления начинки корневого раздела GNOME OS задействована система OSTree, при использовании которой системный образ атомарно обновляется из Git-подобного хранилища. Системный раздел монтируется в режиме только для чтения, а обновления доставляются в виде небольших порций, содержащих изменения, относительно прошлого состояния (delta-обновления), что, например, в процессе тестирования GNOME позволяет при необходимости легко откатить систему на одну из предыдущих версий и проверить проявляется ли в ней выявленная ошибка. Инструментарий systemd-sysupdate поставляется начиная с systemd 251 и предназначен для автоматического определения, загрузки и установки обновлений с использованием атомарного механизма замены разделов, файлов или каталогов. Systemd-sysupdate позволяет использовать два независимых раздела/файла/каталога, на одном из которых находится текущий работающий ресурс, а на другом устанавливается очередное обновление, после чего разделы/файлы/каталоги меняются местами. Из преимуществ перевода GNOME OS c OSTree на systemd-sysupdate называется возможность задействовать верифицированный процесс загрузки, в котором цепочка доверия распространяется от загрузчика до системных компонентов дистрибутива. Кроме того, использование systemd-sysupdate даст возможность добиться более полной интеграции с systemd и задействовать архитектуру, манипулирующую готовыми системными образами как неделимыми компонентами. Эксперименты по созданию sysupdate-образов с поддержкой UEFI Secure Boot были проведены ещё осенью прошлого года. По сути сейчас уже доступны два варианта сборок GNOME OS, созданных на базе OSTree и systemd-sysupdate. Остаётся обеспечить интеграцию sysupdate с GNOME и предоставление графического интерфейса для обновления системы. В настоящее время управление обновлениями на базе sysupdate производится только из командной строки и требует наличия прав root. Для интеграции с GNOME уже разработан сервис D-Bus, которые в сочетании с Polkit, позволяет управлять обновлениями под непривилегированным пользователем. Развиваемый D-Bus-сервис и связанную с ним утилиту updatectl намерены включить в основной состав systemd. В дальнейшем планируется добавить функциональность управления обновлениями на базе sysupdate в приложение GNOME Software, для которого подготовлен экспериментальный плагин gs-plugin-systemd-sysupdate, реализующий возможность обновления ОС через DBus сервис к sysupdate. Из ещё нерешённых задач отмечается необходимость добавления в systemd-sysupdate поддержки delta-обновлений (в настоящее время образы загружаются только целиком) и создание инструментов для поддержания параллельно нескольких версий операционной системы на базе стабильной и находящейся в разработке веток GNOME.

| ||

|

Обсуждение (40) |

Тип: К сведению |

| ||

| · | 15.05.2024 | Выпуск атомарно обновляемого дистрибутива Endless OS 6.0 (117 +1) |

|

Представлен выпуск дистрибутива Endless OS 6.0, нацеленного на создание простой в работе системы, в которой можно быстро подобрать приложения на свой вкус. Приложения распространяются в виде самодостаточных пакетов в формате Flatpak. Размер предлагаемых загрузочных образов составляет от 1.2 до 23 ГБ.

Дистрибутив не использует традиционные пакетные менеджеры, вместо которых предлагается минимальная атомарно обновляемая базовая система, работающая в режиме только для чтения и формируемая при помощи инструментария OSTree (системный образ атомарно обновляется из Git-подобного хранилища). Идентичные с Endless OS идеи пытаются повторить разработчики Fedora в рамках проекта Silverblue по созданию атомарно обновляемого варианта Fedora Workstation, а также создатели Vanilla OS, CarbonOS, tau-OS и Pop!_OS. Инсталлятор и система обновления Endless OS, используются в проекте GNOME OS. Endless OS относится к числу дистрибутивов, продвигающих инновации среди пользовательских Linux-систем. Рабочее окружение в Endless OS основано на значительно переработанном форке GNOME. При этом разработчики Endless активно участвуют в разработке upstream-проектов и передают им свои наработки. Например, в выпуске GTK+ 3.22 около 9.8% всех изменений было подготовлено разработчиками Endless, а курирующая проект компания Endless Mobile входит в надзорный совет GNOME Foundation, наряду с FSF, Debian, Google, Linux Foundation, Red Hat и SUSE.

Основные изменения в Endless OS 6.0:

| ||

|

Обсуждение (117 +1) |

Тип: Программы |

| ||

| · | 15.05.2024 | Для OpenBSD реализована настройка, включающая режим TCP_NODELAY для всей системы (98 +20) |

|

Джоб Снейдерс (Job Snijders), маститый разработчик OpenBSD, руководитель одного из комитетов в IETF (Internet Engineering Task Force), автор 11 RFC, связанных с маршрутизацией и RPKI, и создатель IRRd (Internet Routing Registry Daemon), опубликовал набор патчей для OpenBSD, добавляющих новый sysctl-параметр "net.inet.tcp.nodelay" для отключения алгоритма Нейгла на уровне всей системы. Параметр избавляет разработчиков приложений от выставления флага TCP_NODELAY для отдельных сокетов.

Алгоритм Нейгла используется для агрегирования мелких сообщений с целью снижения трафика. Алгоритм приостанавливает отправку новых сегментов TCP до получения подтверждения о приёме ранее отправленных данных или до наступления таймаута. Например, без применения агрегирования при отправке 1 байта, дополнительно отправляется 40 байтов с TCP и IP заголовками пакета, а с применением алгоритма Нейгла - сообщения, отправленные до прихода подтверждения от удалённой стороны, накапливаются и отправляются одним пакетом. Из-за наличия оптимизации "delayed ACK", задерживающей отправку ACK-пакетов, сигнал через пакеты с подтверждением на деле не работает, и отправка накопленных сообщений выполняется при наступлении таймаута. Снейдерс придерживается мнения, что в современных реалиях алгоритм Нейгла, разработанный во времена, когда несколько пользователей конкурировали за полосу пропускания 1200 бод, устарел, и в высокоскоростных сетях от него больше вреда чем пользы. Недавно подобную позицию также высказал Марк Брукер (Marc Brooker) из компании Amazon Web Services (AWS). С доводами в пользу отключения алгоритма Нейгла по умолчанию можно ознакомиться в опубликованной несколько дней назад заметке. Для отключения алгоритма Нейгла предусмотрена опция TCP_NODELAY, которая может быть выставлена для отдельных сетевых сокетов. Режим TCP_NODELAY давно выставляется во многих приложениях OpenBSD, среди которых openssh, httpd, iscsid, relayd, bgpd и unwind, и, по мнению Снейдерса, настало время для предоставления возможности его включения для всех TCP-сокетов на уровне всей системы. Снейдерс предлагает обсудить вопрос включения TCP_NODELAY по умолчанию и перевода алгоритма Нейгла в разряд отдельной включаемой опции. Дополнение: Опубликован патч, добавляющий в ядро Linux sysctl-параметр net.ipv4.tcp_nodelay, при помощи которого можно по умолчанию включить режим TCP_NODELAY для всех сокетов. Работа патча проверена с ядром 5.10.216.

| ||

|

Обсуждение (98 +20) |

Тип: Тема для размышления |

| ||

| · | 14.05.2024 | Опубликован Vortex 2.1, открытый GPGPU на базе архитектуры RISC-V (39 +18) |

|

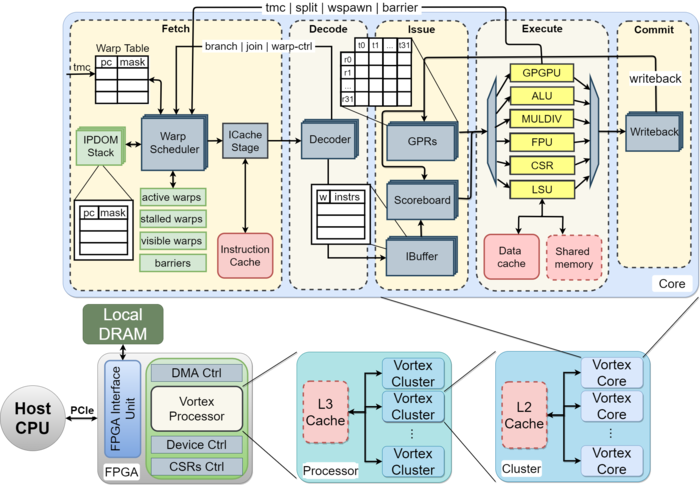

Опубликована новая редакция проекта Vortex, развивающего открытый GPGPU на базе архитектуры набора команд RISC-V, рассчитанный на выполнение параллельных вычислений с использованием API OpenCL и модели выполнения SIMT (Single Instruction, Multiple Threads). Проект также может быть использован при проведении исследований в области 3D-графики и при разработке новых архитектур GPU. Схемы, описания аппаратных блоков на языке Verilog, симулятор, драйверы и сопутствующая проектная документация распространяются под лицензией Apache 2.0.

Основу GPGPU составляет типовой ISA RISC-V, расширенный некоторыми дополнительными инструкциями, необходимыми для поддержки функций GPU и управления потоками. При этом изменения в архитектуре набора команд RISC-V сведены к минимуму и по возможности используются уже имеющиеся векторные инструкции. Похожий подход применяется в проекте RV64X, который также развивает открытый GPU на базе технологий RISC-V.  Основные особенности Vortex:

Для графики на технологиях Vortex развивается открытый GPU Skybox, поддерживающий графический API Vulkan. Прототип Skybox, созданный на базе FPGA Altera Stratix 10 и включающий 32 ядра (512 потоков), позволил при частоте 230 MHz добиться производительности заливки в 3.7 гигапикселей в секунду (29.4 гигатранзакции в секунду). Отмечается, что это первый открытый GPU с программной и аппаратной реализацией, поддерживающий Vulkan. Среди изменений в версии Vortex 2.1:

| ||

|

Обсуждение (39 +18) |

Тип: К сведению |

| ||

| · | 14.05.2024 | Google экспериментирует с запуском Chromium OS в Android (63 +9) |

|

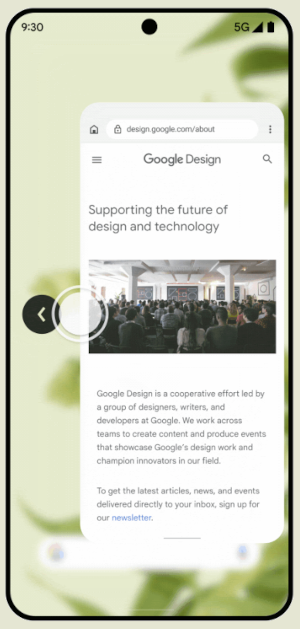

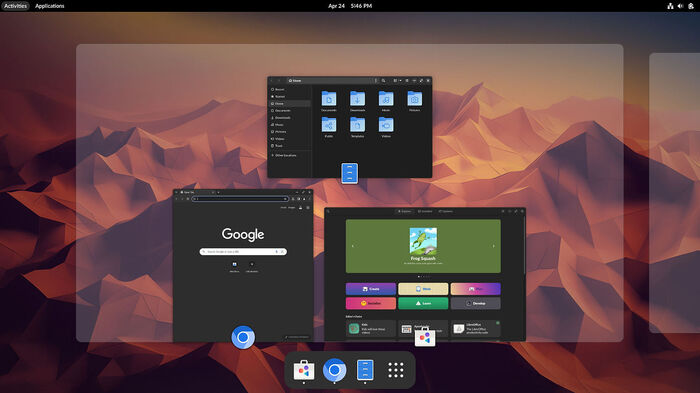

Компания Google продемонстрировала партнёрам на закрытом мероприятии проект FerroChrome, в рамках которого подготовлена специальная сборка операционной системы Chromium OS, предназначенная для запуска в виртуальной машине на устройствах с платформой Android. При демонстрации интерфейс Chromium OS выводился на большой экран, подключённый к смартфону Pixel 8. Предполагается, что возможность запуска Chromium OS может применяться для создания полнофункционального рабочего окружения, которое можно использовать при подключении смартфона к монитору, клавиатуре и мыши.

Начиная с Android 13 в платформу добавлен Android Virtualization Framework (AVF), реализованный на базе гипервизора KVM и инструментария crosvm, и позволяющий запускать виртуальные машины с другими операционными системами. До сих пор Google использовал AVF для выполнения сборок "microdroid", применяемых для изоляции сторонних системных компонентов. В конце апреля в AVF была документирована возможность запуска операционных систем с графическим интерфейсом пользователя и объявлено о поддержке создания гостевых систем с Chromium OS. Сборка FerroChrome пока не распространяется публично, но компания Google опубликовала инструкцию по сборке гостевой системы с Chromium OS и её запуску в виртуальной машине AVF. Воспользовавшись данной инструкцией энтузиастам удалось воспроизвести запуск Chromium OS на смартфоне Pixel 7 Pro c подключёнными клавиатурой и мышью.

| ||

|

Обсуждение (63 +9) |

Тип: К сведению |

| ||

| · | 14.05.2024 | Релиз Firefox 126 (127 +28) |

|

Состоялся релиз web-браузера Firefox 126 и сформировано обновление ветки с длительным сроком поддержки - 115.11.0. На стадию бета-тестирования переведена ветка Firefox 127, релиз которой намечен на 11 июня.

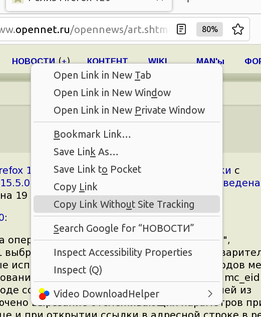

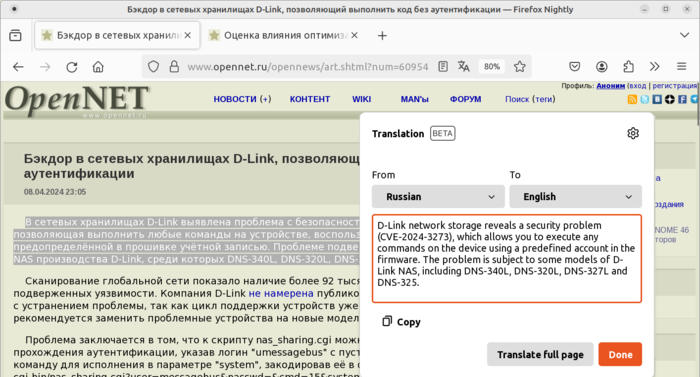

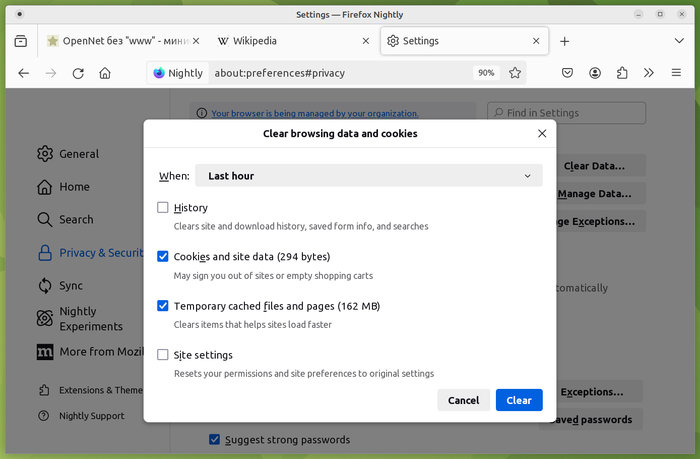

Основные новшества в Firefox 126:

Кроме новшеств и исправления ошибок в Firefox 126 устранена 21 уязвимость. Две уязвимости помечены как опасные. Первая опасная уязвимость (CVE-2024-4764) приводит к обращению к уже освобождённой области памяти при обработке нескольких WebRTC-потоков со звуком. Вторая опасная уязвимость (CVE-2024-4367) позволяет добиться выполнения JavaScript-кода при обработке во встроенном PDF-просмотрщике специально оформленных шрифтов. Ещё 9 уязвимостей вызваны проблемами работы с памятью, такими как переполнения буферов и обращение к уже освобождённым областям памяти. Потенциально данные проблемы способны привести к выполнению кода злоумышленника при открытии специально оформленных страниц.

| ||

|

Обсуждение (127 +28) |

Тип: Программы |

| ||

| Следующая страница (раньше) >> | ||